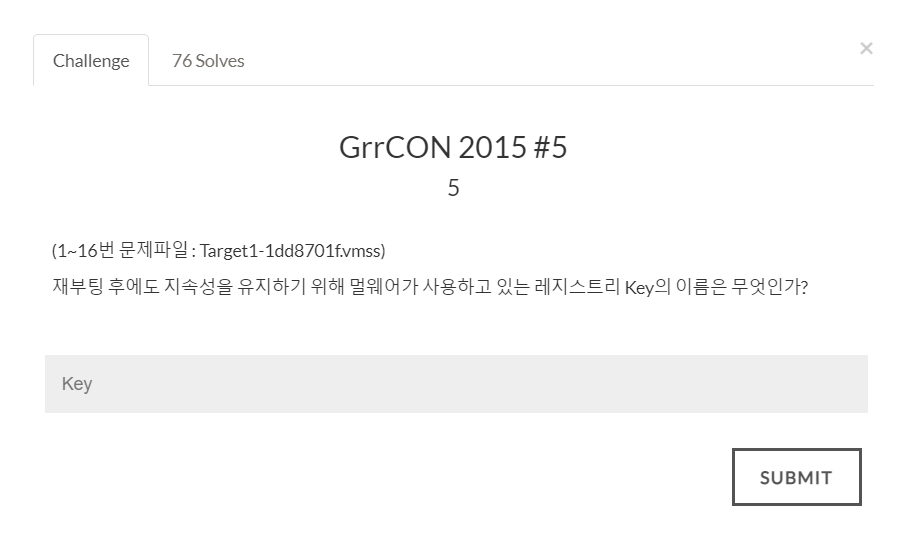

문제

풀이

재부팅 후에도 계속 실행과 관련된 레지스트리는 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' 입니다.

Volatility에서 레지스트리 관련 플러그인 printkey를 사용하여 해당 레지스트리의 정보들을 찾아보았습니다.

vol.py -f <이미지 파일> --profile=<프로파일 정보> printkey -K <레지스트리 키>

앞선 문제에서의 공격자가 첨부한 파일의 이름이 'AnyConnectInstaller.exe' 였으므로 해당 파일의 경로가 적혀져 있는 곳의 key 이름이 답이 된다.

'CTF > ctf-d' 카테고리의 다른 글

| [Memory] GrrCON2015 #7 (0) | 2022.03.02 |

|---|---|

| [Memory] GrrCON2015 #6 (0) | 2022.03.02 |

| [Memory] GrrCON 2015 #4 (0) | 2022.02.14 |

| [Memory] GrrCON 2015 #2 (0) | 2022.02.14 |

| [Network] Sans Network Forensic[Puzzle 3] #1 (0) | 2022.02.09 |