0. 문제

1. 파일 분석

accounts, file, network, osinfo, process, weblog 폴더들이 있었다.

2. histroy 확인

우선 accounts의 history 폴더를 확인해보았다.

chmod 777 명령어가 실행되어 있는 것을 볼 수 있다. '/var/www/upload/editor/image'에 모든 권한을 다 부여 한 것이다. 아마 이 경로를 통해서 악성 파일이 업로드 되었을 가능성이 크다.

3. weblog 확인

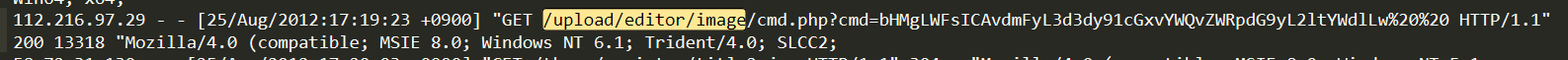

access.log에서 위의 경로를 검색해보았다. '/upload/editor/image'를 검색해보면 아래와 같이 'cmd.php' 파일이 올라간것을 알 수 있다.

cmd.php를 통해 명령어를 입력하였다. 'base64'로 인코딩 되어 있는데, 이를 디코딩해보면,

bHMgLWFsICAvdmFyL3d3dy91cGxvYWQvZWRpdG9yL2ltYWdlLw%20%20

=> ls -al /var/www/upload/editor/image/

dGFyIC1jdmYgL3Zhci93d3cvdXBsb2FkL2VkaXRvci9pbWFnZS8xMzMwNjY0ODM4IC92YXIvd3d3Lw%20%20

=> tar -cvf /var/www/upload/editor/image/1330664838 /var/www/

cGhwIC1mIC92YXIvd3d3L3VwbG9hZC9lZGl0b3IvaW1hZ2UvcmV2ZXJzZS5waHA%20

=> php -f /var/www/upload/editor/image/reverse.php6즉, reverse.php 파일을 실행시킨 것으로 보인다.

4. ps_eaf 확인

pid를 확인해 보기 위해서 process의 ps_eaf 파일을 확인해 보았다. 'reverse.php'로 검색을 해 본 결과 다음과 같은 정보를 얻었다.

5. lsof 확인

리버스 쉘에 대한 공격자의 주소를 알기 위해 network 폴더의 lsof 파일을 확인해 보았다. 리버스 쉘을 동작시키는 pid를 검색어로 검색해보면, TCP 연결을 통해 목적지가 144.206.162.21인 것을 알 수 있다. 이가 공격자의 IP일 것이라 예상할 수 있다.

account

- group

- history

- lastlog

- last_R

- passwd

- shadow

- w

file

- fls_r_m

- mactime_b

network

- arp

- lsof

- netstat_an

osinfo

- date

- df_k

- hostname

- ifconfig_a

- localtime

- timezone

- uname_a

process

- crontab

- ipcs_u

- pstree_a

- ps_eaf

weblog

- access.log

'CTF > ctf-d' 카테고리의 다른 글

| [Multimedia] 저는 플래그를 이 파일에... (0) | 2022.02.09 |

|---|---|

| [Network] DefCoN#21 #2 (0) | 2022.02.08 |

| [Multimedia] 제 친구의 개가 바다에서... (0) | 2022.01.31 |

| [Memory] GrrCON 2015 #1 (0) | 2022.01.31 |

| [Network] DefCoN#21 #1 (0) | 2022.01.20 |